Celui qui s’intéresse quelque peu aux questions d’infosécurité aura vraisemblablement déjà entendu l’adage voulant que l’humain soit le maillon faible dans ce domaine. Comme le dirait mononcle Herménégilde, où il y a de l’homme, il y a de l’hommerie. Cependant, qu’est-ce que cela veut dire concrètement?

Cela vient principalement du fait que dans un grand nombre de cas de fraudes informatiques, ou d’attaques informatiques, il y a l’intervention de la victime dans le processus. Dans les cas d’hameçonnage par exemple, la victime se fait leurrer, mais c’est elle qui donne des informations nominatives importantes, et ce, sans se rendre compte qu’elle se met à risque. Autre cas de figure : le nom de la pièce jointe dans un courriel faisant croire qu’il s’agit d’un document de travail, alors qu’il s’agit en fait d’un logiciel malveillant. Certes, c’est une feinte, mais c’est aussi la victime qui ouvre elle-même la pièce jointe.

Les exemples du genre foisonnent et sont bien souvent construits autour d’un principe commun : l’ingénierie sociale. L’ingénierie sociale consiste, grosso modo, en une façon de pirater la psychologie humaine. Il s’agit d’exploiter des principes psychologiques, des normes sociales, ou des règles de fonctionnement, et ce, dans l’optique de pousser les individus à faire des manoeuvres risquées pour l’intégrité d’informations.

Ainsi, il faut comprendre que le concept n’est pas véritablement une science exacte, et ce, même si cette forme d’attaque est construite sur des constats ou des principes qui sont validés scientifiquement. Par exemple, c’est un principe psychologique connu que l’utilisation de la figure d’autorité peut pousser des gens à faire des choses qui vont à l’encontre de leurs principes moraux. Cela a d’ailleurs été maintes fois prouvé dans l’expérience de Milgram – voir également cette variante plus récente.

Sans trop entrer dans les détails, il est possible d’identifier deux grands types d’ingénierie sociale, soit celle qui s’attaque à un système, et celle qui s’attaque aux individus.

L’ingénierie sociale et le système

C’est une vérité de La Palice de dire que la société est un vaste système de systèmes. Comme dans tout système, il existe des règles de fonctionnement. Ces règles peuvent être comprises, utilisées, manipulées et détournées. Il est donc possible de manipuler ces règles et les utiliser à d’autres fins que ce pour quoi elles ont été établies.

La majorité des normes sociales acceptées sont construites sur ce genre de règles. Or, l’ingénieur social analyse et déchiffre ces règles dans l’objectif avoué de les utiliser à son avantage. Un exemple éloquent de cela se trouver dans cette vidéo qui a fait le tour du Web. On y montre comment manger «gratuitement» en exploitant une faille du service à l’auto chez McDonald.

Bref, comme c’est possible de le constater, comprendre les règles de fonctionnement d’une organisation permet de les exploiter. Il est toutefois important de comprendre que ces règles sont culturelles. Par exemple, si vous attendez l’autobus à Montréal, c’est la norme de faire la file pour entrer dans l’autobus; cette norme n’est pas aussi nette ailleurs au Québec.

L’ingénierie sociale et l’individu

Quand vient le temps de s’attaquer à un individu, l’ingénieur social vise sa structure psychologique. Il tente de jouer sur ses sentiments et sur la manière dont il conçoit le monde. Il est ainsi possible d’identifier cinq stratégies pouvant être utilisées au coeur d’une telle attaque. Ces stratégies peuvent être combinées, ou utilisées de manière indépendante

- L’attaquant doit avoir élaboré un scénario dans lequel la cible se sent interpellée, sans toutefois impliquer des actions allant contre son éthique personnelle. Il faut donc que le tout soit logique, vraisemblable et que les actions de la victime n’impliquent pas d’effectuer des choses ahurissantes. Demander à une cible de se déshabiller dans le métro ne fonctionnera probablement pas.

- En tant qu’attaquant, il est important d’être poli et agréable avec la cible, cela fait tomber des gardes psychologiques et cela laisse un bon souvenir ce qui peut être utile dans le cas d’attaques ultérieures.

- Demander des éléments d’information conduit souvent la cible à fournir ces informations sans se poser de question si elles sont demandées dans le bon contexte. Certes, demander le numéro d’assurance social dans un bar passe mal, mais le demander dans un contexte d’emploi est plus logique.

- Le scénario proposé par l’ingénieur social implique généralement de passer par-dessus un problème; il est généralement efficace de demander de l’aide à la cible, ou encore d’offrir de l’aide à la cible dans le cadre dudit scénario. Cela se base sur un principe psychologique de compassion et de réciprocité.

- Il est généralement efficace de faire appel au sentiment d’urgence afin que la cible prenne une décision rapidement. Cela est très souvent utilisé dans les fraudes très justement appelées les «escroqueries d’urgence», ou «escroqueries de grands-parents».

Un exemple d’attaque basée sur l’ingénierie sociale

Une des attaques d’ingénierie sociale fréquemment rencontrée est celle de la fraude nigériane, aussi connue comme la fraude 411. Ce type de fraude provient généralement par courriel et demande à la cible une somme d’argent contre une promesse d’argent encore plus grande. L’attaquant invoque un scénario dans lequel la cible peut se mériter un montant alléchant, mais cette dernière se doit «d’aider» l’attaquant à faire des démarches administratives pour pouvoir obtenir ledit montant. Dans ces démarches administrativs, il y a généralement des virements bancaires d’impliqués – il faut bien payer les frais d’administration, tsé!

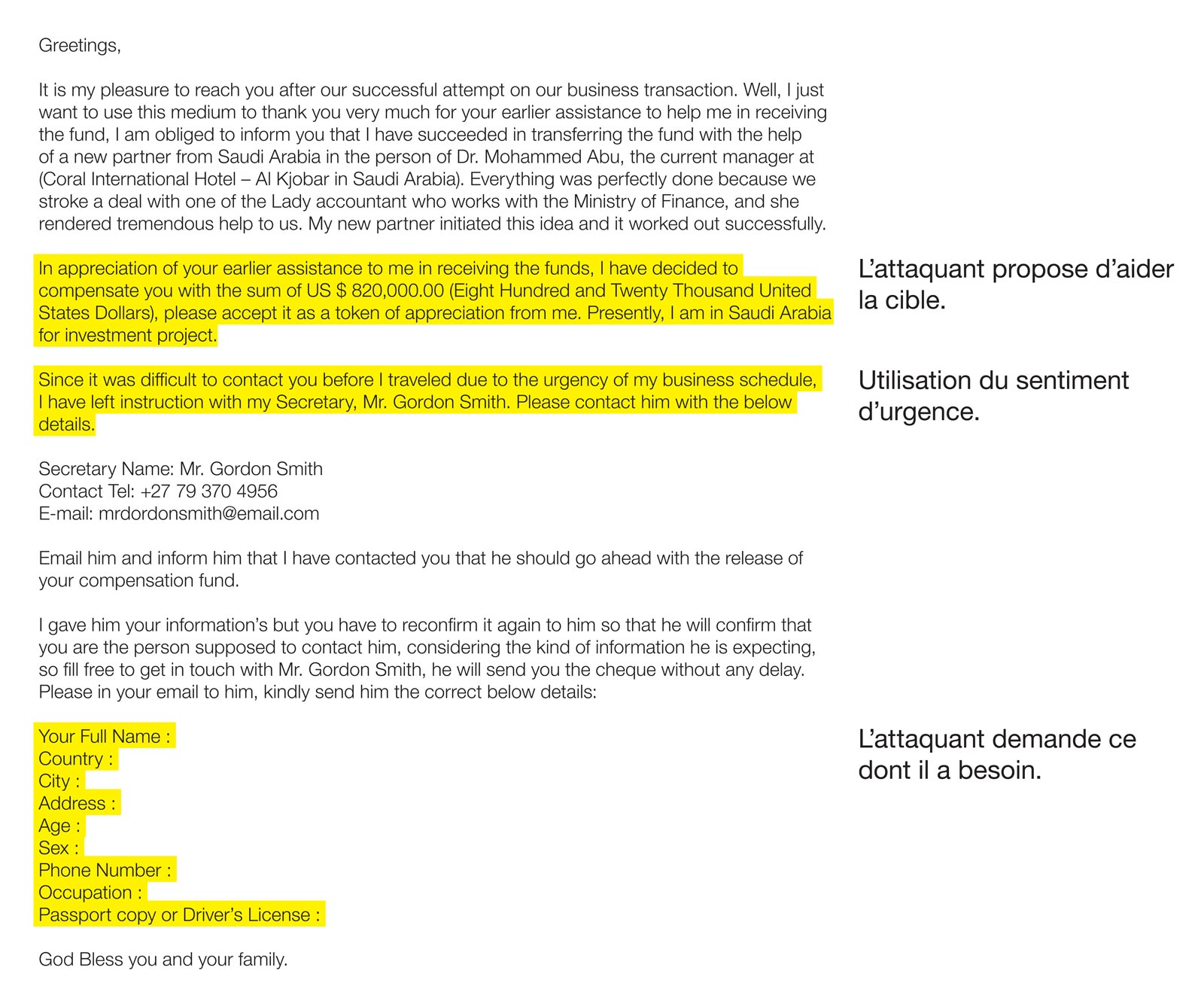

Prenons un exemple concret. Voici une attaque que j’ai reçue par courriel pas plus tard que ce matin. En lisant le texte, vous comprendrez rapidement que différentes stratégiques sont exploitées, et ce, dans l’optique que je réponde aux questions demandées. En lisant rapidement la lettre, et en appliquant la grille des cinq stratégies précédemment présente, on voit clairement que quelques-unes de ces stratégies sont omniprésentes. Il est par exemple évident que l’attaquant est poli (stratégie 2), qu’il demande les informations dont il a besoin pour effectuer sa fraude (stratégie 3), qu’il demande de l’aide à la cible (stratégie 4), et qu’il fait appel au sentiment d’urgence (stratégie 5).

Tout ce long laïus pour démontrer une chose : le pirate informatique aura toujours l’arme de l’ingénierie sociale dans sa manche pour effectuer l’acte de piratage le plus efficace possible. On se rappelle tous du fameux maliciel «I Love You». Le coup de génie dans cette attaque était d’attiser la curiosité de la cible afin qu’il ouvre la pièce jointe intitulée «I Love You» dans un courriel. En fait, c’était tellement efficace que des individus ouvraient la pièce jointe même s’ils savaient qu’un maliciel du genre existait. Vous savez, d’un coup qu’il s’agissait véritablement d’une lettre enflammée en provenance d’un bel inconnu…