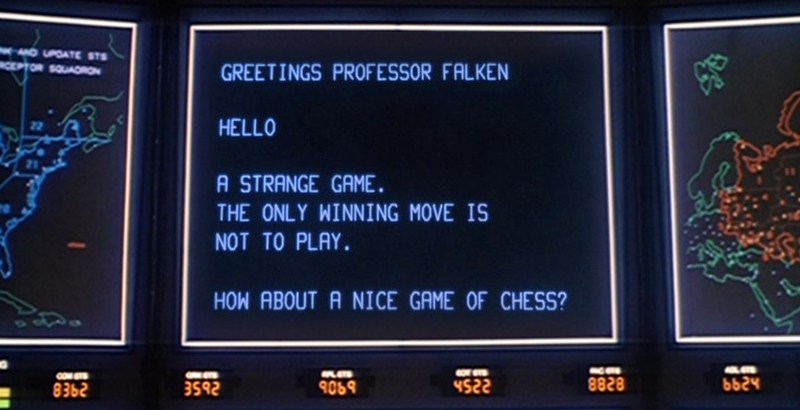

Il ne s’en fallait pas plus pour que plusieurs journalistes généralistes décrivent aujourd’hui ces événements comme étant un des premiers jalons de la «cyberguerre». Il est toutefois nécessaire de remettre les pendules à l’heure et de comprendre que ce phénomène est loin d’être nouveau. L’observateur attentif aura en effet tôt fait de comprendre que le tout est annoncé depuis près de 25 ans, déjà.

Je vous suggère donc de faire un retour en arrière, histoire de mieux comprendre comment cela se fait-il que nous en sommes ici aujourd’hui.

Les années 1990

Les penseurs stratégiques de l’époque en sont alors arrivés à la conclusion que l’arme atomique devait être abandonnée au profit des technologies de l’information.

Plusieurs événements importants ont eu lieu durant la décennie 1990. C’est lors cette période que l’on a vu un renversement important de la façon dont les technologies militaires et de sécurité se sont développées. Si auparavant, c’est essentiellement les gouvernements qui contrôlaient le développement de celles-ci, le tout s’est inversé au fur et à mesure que les technologies civiles sont devenues utiles aux militaires.

En juxtaposition à cette tendance, les militaires étaient aux prises avec un problème plus fondamental : la remise en question de l’arme atomique.

En effet, son potentiel de destruction est tel qu’il remet en question son utilité même. En marge de la première «guerre Nintendo» (c’est-à-dire la guerre en Irak de 1991), les penseurs stratégiques de l’époque en sont alors arrivés à la conclusion que l’arme atomique devait être abandonnée au profit des technologies de l’information qui amélioreront de manière significative les armes conventionnelles, et permettront l’apparition de nouvelles armes, notamment l’arme informatique.

C’est aussi durant cette période que l’on a assisté à la «démocratisation» de l’accès à Internet. Alors que le réseau mondial était essentiellement réservé à l’élite informatique dans les années 1980, le tout est devenu beaucoup plus populaire au fur et à mesure que les technologies sous-tendant la Toile sont devenues plus faciles à utiliser. Ce qui a non seulement permis l’essor d’un nombre encore plus impressionnant de technologies, mais a également propulsé les attaques informatiques dans la stratosphère, notamment avec des virus comme Melissa.

La fin des années 1990 amène aussi dans son sillon toute la paranoïa liée au bogue de l’an 2000. Bon nombre de questions en lien avec la dépendance des infrastructures critiques (banques, énergie, communication, et cetera) par rapport aux nouvelles technologies ont alors été soulevées. C’est d’ailleurs dans l’optique de protéger les infrastructures critiques essentielles contre des attaques informatiques que le président américain Bill Clinton a mis en place les premières traces d’une stratégie américaine liée à la défense cybernétique avec la directive présidentielle 63.

Finalement, c’est aussi à la fin de cette décennie que l’on observe la volonté militaire de s’embarquer dans des opérations de cyberguerre. D’un côté, on a l’armée chinoise qui fait des campagnes de recrutement massives dans les écoles secondaires pour tenter d’attirer les jeunes dans une carrière axée sur «le piratage informatique patriotique»; de l’autre, on découvre les premiers rapports documentés sur les premières opérations militaires cybernétiques. C’est en fait durant les opérations menées au Kosovo en 1999 que l’on peut assister à la première utilisation du «cyberarmement». Les rapports du Département de la défense des États-Unis de l’époque affirmaient essentiellement qu’appliquées de manière adéquate et avec la bonne stratégie, les armes cybernétiques pouvaient réduire de manière considérable la durée des opérations militaires.

Les années 2000

Le début des années 2000 démontre que les attaques informatiques sont de plus en plus difficiles à gérer et prennent de l’ampleur. Que ce soit le virus ILOVEYOU, paru en 2000, ou le fameux ver Code Red qui a effrayé les autorités américaines en juillet 2001, le début des années 2000 prouve hors de tout doute que l’informatique est devenue un outil à double tranchant : autant les sociétés modernes en sont dépendantes, autant cette dépendance est preuve de vulnérabilité.

Évidemment, le visage du début des années 2000 a rapidement été tuméfié par les attentats terroristes de 2001. Cela a accéléré l’adoption de technologies de surveillance par les États qui y ont vu un moyen de contrôler la menace terroriste. Cependant, les gouvernements se sont aussi rapidement rendu compte que les technologies étaient des vecteurs importants de menaces en provenance des individus, des groupes d’individus, ou des gouvernements.

C’est ainsi que l’on voit apparaître de véritables milices pseudo organisées qui tentent de faire passer leurs messages en attaquant des intérêts informatiques appartenant à des camps jugés comme étant adverses. C’est les débuts de «l’hacktivisme».

Après le 11 septembre 2001, on constate que la société civile empoigne de plus en plus les outils technologiques et l’utilise pour défendre «ses propres intérêts» – il faut prendre le tout au sens large ici. C’est ainsi que l’on voit apparaître de véritables milices pseudo organisées qui tentent de faire passer leurs messages en attaquant des intérêts informatiques appartenant à des camps jugés comme étant adverses. C’est les débuts de «l’hacktivisme», qui mènera éventuellement à des mouvements plus globaux et mieux organisés, comme Anonymous par exemple.

À l’époque, l’hacktivisme est surtout présent dans les sociétés ayant des périodes troubles au niveau politique, notamment dans le conflit israélo-palestinien. De manière globale, les conflits politiques de l’époque finissent par avoir des répercussions sur Internet, engendrant ainsi toute une série de cyberagressions.

Pendant ce temps, les États déploient différents programmes de cyberguerre, le tout menant à des attaques sporadiques ayant des résultats inégaux. Cependant, certaines attaques prouvent hors de tout doute que l’arme peut être efficace et même engendrer des dégâts physiques. L’attaque menée contre un pipeline en Turquie en fait d’ailleurs foi.

Aujourd’hui

Au moment d’écrire ces lignes, on doit se rendre à l’évidence : la cyberguerre est bien présente. L’efficacité de l’arme cybernétique n’est plus à prouver. Que ce soit Stuxnet, Duqu, ou plus récemment Regin, les dernières années ont été marquées par une multiplication d’attaques informatiques virulentes et une augmentation de l’utilisation de l’arme informatique par les États.

À l’heure où même les ordinateurs de la Station spatiale internationale peuvent être infectés par des maliciels divers, on doit faire le triste constat que ce qui avait été annoncé depuis plus de 25 ans maintenant est maintenant la norme.

La cyberguerre n’est pas nouvelle en soi, puisque ses fondements prennent racine dans une volonté qui date de plusieurs années. Ce qui est nouveau, c’est qu’elle soit autant publicisée et qu’elle emprunte une logique inverse à ce qu’elle était dans les années 2000. Si à l’époque, les conflits politiques engendraient des tensions sur Internet, c’est dorénavant l’inverse : des conflits se déroulant sur Internet finissent par se concrétiser dans le monde réel. Parlez-en aux États-Unis et la Corée du Nord. Ils en savent un bout sur le sujet.