En collaboration avec la firme de sécurité Kasper & Oswald, le projet piloté par le département de science informatique de l’université de Birmingham jette la lumière sur deux importantes failles critiques, dont la plus inquiétante cible les produits du fabricant automobile Volkswagen (incluant les véhicules de marques Audi et Skoda).

Il suffit qu’une personne mal intentionnée ayant une forte expérience en cryptographie décide de s’y mettre pour qu’elle obtienne lesdites clés et décide de les rendre publiques.

En usant d’ingénierie inversée sur l’une des composantes du réseau interne d’une voiture conçue par Volkswagen, les chercheurs ont réussi à extraire une clé cryptographique commune à des millions de véhicules de la marque. Cette combinaison est ce qui chiffre la clé unique d’une voiture, de sorte que son propriétaire ne transmet pas l’équivalent de son mot de passe ou code d’accès lorsqu’il verrouille les portières du véhicule par radiofréquence.

Mais voilà, seules quatre clés communes protégeraient près de 100&nbps;millions de voitures Volkswagen selon les chercheurs, dont les premiers modèles remonteraient à 1995. Il suffit qu’une personne mal intentionnée ayant une forte expérience en cryptographie décide de s’y mettre pour qu’elle obtienne lesdites clés et décide de les rendre publiques.

Une fois qu’un pirate connaît ces combinaisons, il n’a qu’à intercepter un seul signal de verrouillage ou de déverrouillage des portières pour déchiffrer le code d’accès de la victime, cloner sa télécommande, et s’introduire dans sa voiture comme bon lui semble.

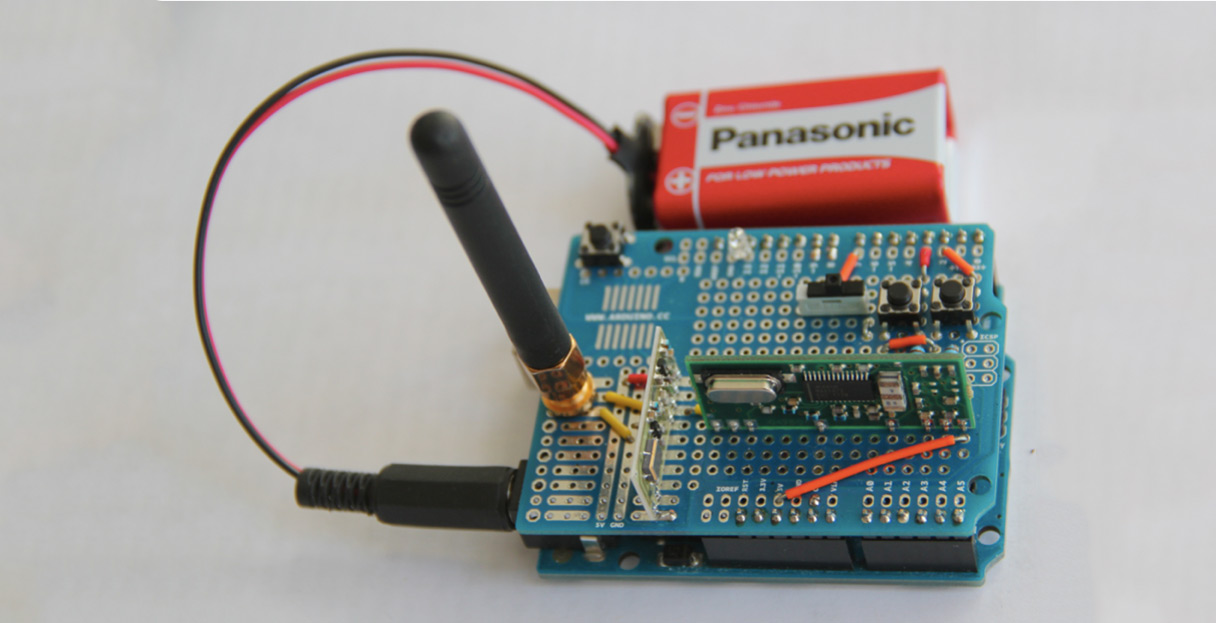

Pour s’exécuter, l’attaquant peut exploiter un logiciel de radiofréquence situé sur un ordinateur portable, ou encore fabriquer une sonde-espion à partir d’un contrôleur Arduino auquel est connecté un récepteur radio pour la coquette de somme de 40$ US.

«Le coût du matériel est dérisoire», a affirmé Flavio Garcia, ingénieur informatique ayant travaillé sur le projet, en entrevue avec le magazine Wired. «Vous pouvez véritablement construire quelque chose qui fonctionne exactement comme la télécommande d’origine.»

Le pirate devra toutefois s’assurer que son équipement se trouve à l’intérieur d’un rayon de 90 mètres de la voiture.

Fiat, Ford, Mitsubishi et Nissan

La seconde faille affecte une plus grande variété de marques – Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel et Peugeot – selon une technique qui se fonde sur HiTag2, un système cryptographique désuet toujours employé par des millions de véhicules.

Dans ce contexte, l’attaquant peut directement passer en mode écoute sans avoir à extraire ou connaître de clé cryptographique. Il devra toutefois effectuer 8 lectures du signal transmis par la télécommande. Le système employé par les véhicules modernes exploite un code variant chaque fois que l’utilisateur appuie sur le bouton de sa télécommande. L’astuce que pourrait employer l’attaquant afin d’accélérer ses lectures serait de brouiller le signal pour forcer l’utilisateur à appuyer plusieurs fois en présence d’une sonde-espion.

À partir de l’échantillon ainsi colligé, le pirate pourra alors déchiffrer la combinaison HiTag2 en aussi peu qu’une minute. «Aucun cryptographe qui se respecte ne proposerait un tel système aujourd’hui», a déclaré Garcia.

La réponse de Volkswagen et NXP

NXP, le fabricant et fournisseur des puces nécessaires à l’exploitation de HiTag2 par les manufacturiers automobiles, a déclaré avoir déjà invité ses clients à passer à un système plus moderne.

«[HiTag2] est un algorithme de sécurité patrimonial ayant vu le jour il y a 18 ans», a expliqué Joon Knapen, porte-parole de NXP. «Depuis 2009, il a été progressivement remplacé par des algorithmes plus avancés. Nos clients le savent, puisque NXP leur recommande de ne plus utiliser HiTag2 dans leurs nouveaux projets et concepts depuis des années.»

Du côté de Volkswagen, un porte-parole a précisé aujourd’hui à BBC News que les modèles de la génération actuelle, notamment la Golf, le Tiguan, le Touran et la Passat, ne sont pas affectés par la faille en question.

Comme le précise d’ailleurs l’étude déposée par l’équipe de l’université Birmingham, Volkswagen avait été mise au courant de la situation. «Le service responsable [de la sécurité des véhicules] du groupe Volkswagen est en contact avec les universitaires en question, et des échanges constructifs entre les deux parties ont eu lieu», ajoute l’entreprise.

Retour à l’ancienne méthode

Un examen de conscience s’impose auprès des acteurs de l’industrie automobile.

Les propriétaires des véhicules cités dans l’étude sont invités à éviter d’utiliser leur télécommande dorénavant, et de privilégier le déverrouillage des portières en employant la bonne vieille méthode d’insérer la clé dans la serrure.

La leçon à tirer de toute cette affaire? Un examen de conscience s’impose auprès des acteurs de l’industrie automobile selon Garcia. «Il est plutôt inquiétant de voir des techniques de sécurité développées dans les années 1990 être employées par des véhicules neufs. Si nous souhaitons avoir des véhicules autonomes interconnectés sécuritaires, il faut que ça change.»