Une vulnérabilité qui ouvre la porte à un potentiel débridage de la Nintendo Switch.

C’est en effet ce qu’a découvert un dénommé qwertyuiop sur Twitter après avoir adapté son propre code qui tirait profit de cette même vulnérabilité sur iOS; le même code utilisé par la fonction JailbreakMe pour débrider iPhone et iPad.

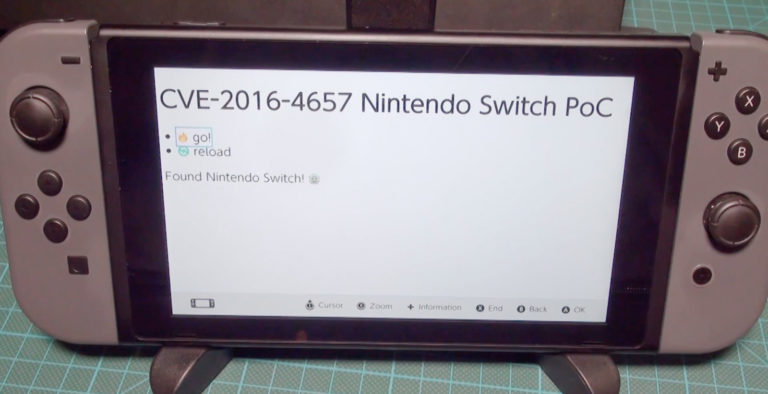

La vulnérabilité en question, CVE-2016-4657, a aussi été la cause de bien des maux de tête l’été dernier, alors qu’il était exploité par le maliciel Pegasus auprès des utilisateurs d’Apple.

Pourtant, alors que la mise à jour iOS 9.3.5 a colmaté cette brèche, le moteur WebKit présent dans le navigateur furtif de la Nintendo Switch précède cette version. Ce navigateur devient notamment accessible lorsque l’on tente de connecter une Switch à un réseau Wi-Fi public. Pour comprendre comment cette vulnérabilité peut être exploitée, voir la vidéo de la chaîne LiveOverflow ci-dessous.

Qu’est-ce que cela signifie? Pour le moment, pas grand-chose. Un pirate pourrait détourner la connexion Wi-Fi de votre console en implantant un proxy sur un réseau local d’un espace public, et usurper l’identité de la page d’accueil de l’endroit en question. Il pourrait ainsi tenter d’user d’une technique d’hameçonnage en vous demandant d’inscrire des informations confidentielles à travers cette même page. Mais surtout, cette vulnérabilité ouvre la porte à un potentiel débridage de la Nintendo Switch.

En apparence, le code employé par Nintendo ne semble pas être commun à FreeBSD, et tout porte à croire qu’il s’agit d’une adaptation du système d’exploitation utilisé par la 3DS. Reste à voir s’il partage suffisamment de points en commun pour que les outils servant à débrider la 3DS puissent être employés contre cet OS.

Quoi qu’il en soit, il y a fort à parier que Nintendo déploiera une mise à jour visant à remplacer la version désuète de WebKit avec sa version actuelle, dépourvue de cette vulnérabilité.